Perfect Forward Secrecy là gì

Trong mật mã, bảo mật chuyển tiếp (FS), hay còn được gọi là bảo mật chuyển tiếp hoàn hảo (PFS), là một tính năng của các giao thức thỏa thuận khóa cụ thể nhằm đảm bảo rằng các khóa trong phiên làm việc sẽ không bị xâm phạm ngay cả khi các bí mật dài hạn được sử dụng để trao đổi khóa trong phiên bị xâm hại (compromised). Đối với HTTPS, bí mật lâu dài thường là khóa ký riêng của máy chủ. Bảo mật chuyển tiếp bảo vệ các phiên trong quá khứ chống lại sự xâm phạm khóa hoặc mật khẩu trong tương lai. Bằng cách tạo một khóa phiên duy nhất cho mỗi phiên mà người dùng bắt đầu, sự xâm phạm của một khóa phiên duy nhất sẽ không ảnh hưởng đến bất kỳ dữ liệu nào khác với dữ liệu được trao đổi trong phiên cụ thể được bảo vệ bởi khóa cụ thể đó. Bản thân điều này không đủ cho việc giữ bí mật về phía trước mà còn đòi hỏi sự thỏa hiệp bí mật lâu dài không ảnh hưởng đến tính bảo mật của các khóa phiên trong quá khứ.

Để tìm hiểu thêm chi tiết, có thể đọc thêm tại đây.

Để có thể hiểu đơn giản, bạn hình dung tình huống nhiều phiên làm việc chỉ sử dụng đúng 1 Encryption Key. Lúc này, nếu vì một lí do nào đó, cái key bị “compromised” (có thể tạm dịch là bị “xâm hại”) thì toàn bộ nội dung mã hóa đã trao đổi sẽ đều có thể bị giải mã.

Để tránh tình huống này, bạn có thể dùng cách thay đổi Encryption Key trong mỗi phiên làm việc hay thậm chí thay đổi vài lần trong 1 phiên. Khi đó, nếu 1 Encryption Key bị “compromised” thì chỉ có dữ liệu sử dụng cái Encryption Key đó bị rò rỉ. Tất cả cá dữ liệu mã hóa trước đó với các Encryption Key khác đều vẫn an toàn. Và khi đó bạn đã có 1 thứ gọi là Perfect Forward Secrecy (PFS).

Kích hoạt Forward Secrecy cho IIS Windows

Để đơn giản hóa và thực thi nhanh chóng các thiết lập này, có 1 file PowerShell script giúp bạn làm toàn bộ với chỉ 1 click chuột. Script này hoạt động tốt với Microsoft Internet Information Server 7.5/8.0/8.5/10 (IIS) trên Windows 2008R2/2012/2012R2/2016/2019.

File script kích hoạt và vô hiệu hóa những điều sau:

- Disable Multi-Protocol Unified Hello

- Disable PCT 1.0

- Disable SSL 2.0 (PCI Compliance)

- Disable SSL 3.0 (PCI Compliance) and enable “Poodle” protection

- Disable TLS 1.0 for client and server SCHANNEL communications

- Add and Disable TLS 1.1 for client and server SCHANNEL communications

- Add and Enable TLS 1.2 for client and server SCHANNEL communications

- Disable insecure/weak ciphers

- DES 56/56

- RC2 128/128

- RC2 40/128

- RC2 56/128

- RC4 40/128

- RC4 56/128

- RC4 64/128

- RC4 128/128

- Triple DES 168

- Enable new secure ciphers:

- AES 128/128

- AES 256/256

- Set hashes configuration: SHA, SHA256, SHA384, SHA512

- Set KeyExchangeAlgorithms configuration: Diffie-Hellman, ECDH, PKCS

- Microsoft Security Advisory 3174644 - Updated Support for Diffie-Hellman Key Exchange

- Set cipher suites order as secure as possible (Enables Perfect Forward Secrecy).

- Enable TLS 1.2 for .NET 3.5 and .NET 4.x

Tập lệnh Powershell để cấu hình máy chủ IIS của bạn với Perfect Forward Secrecy và TLS 1.2 như sau:

# Copyright 2019, Alexander Hass

# https://www.hass.de/content/setup-microsoft-windows-or-iis-ssl-perfect-forward-secrecy-and-tls-12

#

# After running this script the computer only supports:

# - TLS 1.2

#

# Version 3.0.1, see CHANGELOG.txt for changes.

Write-Host 'Configuring IIS with SSL/TLS Deployment Best Practices...'

Write-Host '--------------------------------------------------------------------------------'

# Disable Multi-Protocol Unified Hello

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\Multi-Protocol Unified Hello\Server' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\Multi-Protocol Unified Hello\Server' -name Enabled -value 0 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\Multi-Protocol Unified Hello\Server' -name 'DisabledByDefault' -value 1 -PropertyType 'DWord' -Force | Out-Null

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\Multi-Protocol Unified Hello\Client' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\Multi-Protocol Unified Hello\Client' -name Enabled -value 0 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\Multi-Protocol Unified Hello\Client' -name 'DisabledByDefault' -value 1 -PropertyType 'DWord' -Force | Out-Null

Write-Host 'Multi-Protocol Unified Hello has been disabled.'

# Disable PCT 1.0

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0\Server' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0\Server' -name Enabled -value 0 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0\Server' -name 'DisabledByDefault' -value 1 -PropertyType 'DWord' -Force | Out-Null

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0\Client' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0\Client' -name Enabled -value 0 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\PCT 1.0\Client' -name 'DisabledByDefault' -value 1 -PropertyType 'DWord' -Force | Out-Null

Write-Host 'PCT 1.0 has been disabled.'

# Disable SSL 2.0 (PCI Compliance)

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server' -name Enabled -value 0 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server' -name 'DisabledByDefault' -value 1 -PropertyType 'DWord' -Force | Out-Null

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client' -name Enabled -value 0 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client' -name 'DisabledByDefault' -value 1 -PropertyType 'DWord' -Force | Out-Null

Write-Host 'SSL 2.0 has been disabled.'

# NOTE: If you disable SSL 3.0 the you may lock out some people still using

# Windows XP with IE6/7. Without SSL 3.0 enabled, there is no protocol available

# for these people to fall back. Safer shopping certifications may require that

# you disable SSLv3.

#

# Disable SSL 3.0 (PCI Compliance) and enable "Poodle" protection

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server' -name Enabled -value 0 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server' -name 'DisabledByDefault' -value 1 -PropertyType 'DWord' -Force | Out-Null

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client' -name Enabled -value 0 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client' -name 'DisabledByDefault' -value 1 -PropertyType 'DWord' -Force | Out-Null

Write-Host 'SSL 3.0 has been disabled.'

# Disable TLS 1.0 for client and server SCHANNEL communications

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server' -name 'Enabled' -value '0' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server' -name 'DisabledByDefault' -value 1 -PropertyType 'DWord' -Force | Out-Null

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client' -name 'Enabled' -value '0' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client' -name 'DisabledByDefault' -value 1 -PropertyType 'DWord' -Force | Out-Null

Write-Host 'TLS 1.0 has been disabled.'

# Add and Disable TLS 1.1 for client and server SCHANNEL communications

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server' -name 'Enabled' -value '0' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server' -name 'DisabledByDefault' -value 1 -PropertyType 'DWord' -Force | Out-Null

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client' -name 'Enabled' -value '0' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client' -name 'DisabledByDefault' -value 1 -PropertyType 'DWord' -Force | Out-Null

Write-Host 'TLS 1.1 has been disabled.'

# Add and Enable TLS 1.2 for client and server SCHANNEL communications

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -name 'Enabled' -value '0xffffffff' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -name 'DisabledByDefault' -value 0 -PropertyType 'DWord' -Force | Out-Null

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -name 'Enabled' -value '0xffffffff' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -name 'DisabledByDefault' -value 0 -PropertyType 'DWord' -Force | Out-Null

Write-Host 'TLS 1.2 has been enabled.'

# Re-create the ciphers key.

New-Item 'HKLM:SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers' -Force | Out-Null

# Disable insecure/weak ciphers.

$insecureCiphers = @(

'DES 56/56',

'NULL',

'RC2 128/128',

'RC2 40/128',

'RC2 56/128',

'RC4 40/128',

'RC4 56/128',

'RC4 64/128',

'RC4 128/128',

'Triple DES 168'

)

Foreach ($insecureCipher in $insecureCiphers) {

$key = (Get-Item HKLM:\).OpenSubKey('SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers', $true).CreateSubKey($insecureCipher)

$key.SetValue('Enabled', 0, 'DWord')

$key.close()

Write-Host "Weak cipher $insecureCipher has been disabled."

}

# Enable new secure ciphers.

# - RC4: It is recommended to disable RC4, but you may lock out WinXP/IE8 if you enforce this. This is a requirement for FIPS 140-2.

# - 3DES: It is recommended to disable these in near future. This is the last cipher supported by Windows XP.

# - Windows Vista and before 'Triple DES 168' was named 'Triple DES 168/168' per https://support.microsoft.com/en-us/kb/245030

$secureCiphers = @(

'AES 128/128',

'AES 256/256'

)

Foreach ($secureCipher in $secureCiphers) {

$key = (Get-Item HKLM:\).OpenSubKey('SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers', $true).CreateSubKey($secureCipher)

New-ItemProperty -path "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Ciphers\$secureCipher" -name 'Enabled' -value '0xffffffff' -PropertyType 'DWord' -Force | Out-Null

$key.close()

Write-Host "Strong cipher $secureCipher has been enabled."

}

# Set hashes configuration.

New-Item 'HKLM:SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes' -Force | Out-Null

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes\MD5' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes\MD5' -name Enabled -value 0 -PropertyType 'DWord' -Force | Out-Null

$secureHashes = @(

'SHA',

'SHA256',

'SHA384',

'SHA512'

)

Foreach ($secureHash in $secureHashes) {

$key = (Get-Item HKLM:\).OpenSubKey('SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes', $true).CreateSubKey($secureHash)

New-ItemProperty -path "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Hashes\$secureHash" -name 'Enabled' -value '0xffffffff' -PropertyType 'DWord' -Force | Out-Null

$key.close()

Write-Host "Hash $secureHash has been enabled."

}

# Set KeyExchangeAlgorithms configuration.

New-Item 'HKLM:SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms' -Force | Out-Null

$secureKeyExchangeAlgorithms = @(

'Diffie-Hellman',

'ECDH',

'PKCS'

)

Foreach ($secureKeyExchangeAlgorithm in $secureKeyExchangeAlgorithms) {

$key = (Get-Item HKLM:\).OpenSubKey('SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms', $true).CreateSubKey($secureKeyExchangeAlgorithm)

New-ItemProperty -path "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms\$secureKeyExchangeAlgorithm" -name 'Enabled' -value '0xffffffff' -PropertyType 'DWord' -Force | Out-Null

$key.close()

Write-Host "KeyExchangeAlgorithm $secureKeyExchangeAlgorithm has been enabled."

}

# Microsoft Security Advisory 3174644 - Updated Support for Diffie-Hellman Key Exchange

# https://docs.microsoft.com/en-us/security-updates/SecurityAdvisories/2016/3174644

Write-Host 'Configure longer DHE key shares for TLS servers.'

New-ItemProperty -path "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms\Diffie-Hellman" -name 'ServerMinKeyBitLength' -value '2048' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms\Diffie-Hellman" -name 'ClientMinKeyBitLength' -value '2048' -PropertyType 'DWord' -Force | Out-Null

# https://support.microsoft.com/en-us/help/3174644/microsoft-security-advisory-updated-support-for-diffie-hellman-key-exc

New-ItemProperty -path "HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\KeyExchangeAlgorithms\PKCS" -name 'ClientMinKeyBitLength' -value '2048' -PropertyType 'DWord' -Force | Out-Null

# Set cipher suites order as secure as possible (Enables Perfect Forward Secrecy).

$os = Get-WmiObject -class Win32_OperatingSystem

if ([System.Version]$os.Version -lt [System.Version]'10.0') {

Write-Host 'Use cipher suites order for Windows 2008/2008R2/2012/2012R2.'

$cipherSuitesOrder = @(

'TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P521',

'TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384',

'TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256',

'TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P521',

'TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384',

'TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256',

'TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P521',

'TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P384',

'TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P256',

'TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P521',

'TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384',

'TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256',

'TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P521',

'TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384',

'TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P521',

'TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384',

'TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256',

'TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P521',

'TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384',

'TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P521',

'TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P384',

'TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256',

'TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P521',

'TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P384',

'TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P256',

'TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P521',

'TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P384',

'TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P256',

# Below are the only AEAD ciphers available on Windows 2012R2 and earlier.

# - RSA certificates need below ciphers, but ECDSA certificates (EV) may not.

# - We get penalty for not using AEAD suites with RSA certificates.

'TLS_RSA_WITH_AES_256_GCM_SHA384',

'TLS_RSA_WITH_AES_128_GCM_SHA256',

'TLS_RSA_WITH_AES_256_CBC_SHA256',

'TLS_RSA_WITH_AES_128_CBC_SHA256',

'TLS_RSA_WITH_AES_256_CBC_SHA',

'TLS_RSA_WITH_AES_128_CBC_SHA'

)

} else {

Write-Host 'Use cipher suites order for Windows 10/2016 and later.'

$cipherSuitesOrder = @(

'TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384',

'TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256',

'TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384',

'TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256',

'TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA',

'TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA',

'TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384',

'TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256',

'TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384',

'TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256',

'TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA',

'TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA'

)

}

$cipherSuitesAsString = [string]::join(',', $cipherSuitesOrder)

# One user reported this key does not exists on Windows 2012R2. Cannot repro myself on a brand new Windows 2012R2 core machine. Adding this just to be save.

New-Item 'HKLM:\SOFTWARE\Policies\Microsoft\Cryptography\Configuration\SSL\00010002' -ErrorAction SilentlyContinue

New-ItemProperty -path 'HKLM:\SOFTWARE\Policies\Microsoft\Cryptography\Configuration\SSL\00010002' -name 'Functions' -value $cipherSuitesAsString -PropertyType 'String' -Force | Out-Null

# Exchange Server TLS guidance Part 2: Enabling TLS 1.2 and Identifying Clients Not Using It

# https://blogs.technet.microsoft.com/exchange/2018/04/02/exchange-server-tls-guidance-part-2-enabling-tls-1-2-and-identifying-clients-not-using-it/

# New IIS functionality to help identify weak TLS usage

# https://cloudblogs.microsoft.com/microsoftsecure/2017/09/07/new-iis-functionality-to-help-identify-weak-tls-usage/

Write-Host 'Enable TLS 1.2 for .NET 3.5 and .NET 4.x'

New-ItemProperty -path "HKLM:\SOFTWARE\Microsoft\.NETFramework\v2.0.50727" -name 'SystemDefaultTlsVersions' -value 1 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path "HKLM:\SOFTWARE\Microsoft\.NETFramework\v2.0.50727" -name 'SchUseStrongCrypto' -value 1 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319" -name 'SystemDefaultTlsVersions' -value 1 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path "HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319" -name 'SchUseStrongCrypto' -value 1 -PropertyType 'DWord' -Force | Out-Null

if (Test-Path 'HKLM:\SOFTWARE\Wow6432Node') {

New-ItemProperty -path "HKLM:\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727" -name 'SystemDefaultTlsVersions' -value 1 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path "HKLM:\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727" -name 'SchUseStrongCrypto' -value 1 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path "HKLM:\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319" -name 'SystemDefaultTlsVersions' -value 1 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path "HKLM:\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319" -name 'SchUseStrongCrypto' -value 1 -PropertyType 'DWord' -Force | Out-Null

}

# DefaultSecureProtocols Value Decimal value Protocol enabled

# 0x00000008 8 Enable SSL 2.0 by default

# 0x00000020 32 Enable SSL 3.0 by default

# 0x00000080 128 Enable TLS 1.0 by default

# 0x00000200 512 Enable TLS 1.1 by default

# 0x00000800 2048 Enable TLS 1.2 by default

$defaultSecureProtocols = @(

'2048' # TLS 1.2

)

$defaultSecureProtocolsSum = ($defaultSecureProtocols | Measure-Object -Sum).Sum

# Update to enable TLS 1.2 as a default secure protocols in WinHTTP in Windows

# https://support.microsoft.com/en-us/help/3140245/update-to-enable-tls-1-1-and-tls-1-2-as-a-default-secure-protocols-in

# Verify if hotfix KB3140245 is installed.

$file_version_winhttp_dll = (Get-Item $env:windir\System32\winhttp.dll).VersionInfo | % {("{0}.{1}.{2}.{3}" -f $_.ProductMajorPart,$_.ProductMinorPart,$_.ProductBuildPart,$_.ProductPrivatePart)}

$file_version_webio_dll = (Get-Item $env:windir\System32\Webio.dll).VersionInfo | % {("{0}.{1}.{2}.{3}" -f $_.ProductMajorPart,$_.ProductMinorPart,$_.ProductBuildPart,$_.ProductPrivatePart)}

if ([System.Version]$file_version_winhttp_dll -lt [System.Version]"6.1.7601.23375" -or [System.Version]$file_version_webio_dll -lt [System.Version]"6.1.7601.23375") {

Write-Host 'WinHTTP: Cannot enable TLS 1.2. Please see https://support.microsoft.com/en-us/help/3140245/update-to-enable-tls-1-1-and-tls-1-2-as-a-default-secure-protocols-in for system requirements.'

} else {

Write-Host 'WinHTTP: Minimum system requirements are met.'

Write-Host 'WinHTTP: Activate TLS 1.2 only.'

New-ItemProperty -path 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp' -name 'DefaultSecureProtocols' -value $defaultSecureProtocolsSum -PropertyType 'DWord' -Force | Out-Null

if (Test-Path 'HKLM:\SOFTWARE\Wow6432Node') {

# WinHttp key seems missing in Windows 2019 for unknown reasons.

New-Item 'HKLM:\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp' -ErrorAction SilentlyContinue | Out-Null

New-ItemProperty -path 'HKLM:\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp' -name 'DefaultSecureProtocols' -value $defaultSecureProtocolsSum -PropertyType 'DWord' -Force | Out-Null

}

}

Write-Host 'Windows Internet Explorer: Activate TLS 1.2 only.'

New-ItemProperty -path 'HKCU:\Software\Microsoft\Windows\CurrentVersion\Internet Settings' -name 'SecureProtocols' -value $defaultSecureProtocolsSum -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -path 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings' -name 'SecureProtocols' -value $defaultSecureProtocolsSum -PropertyType 'DWord' -Force | Out-Null

Write-Host '--------------------------------------------------------------------------------'

Write-Host 'NOTE: After the system has been rebooted you can verify your server'

Write-Host ' configuration at https://www.ssllabs.com/ssltest/'

Write-Host "--------------------------------------------------------------------------------`n"

# Write-Host -ForegroundColor Red 'A computer restart is required to apply settings. Restart computer now?'

# Restart-Computer -Force -Confirm

- Bạn có thể tải file đầy đủ tại đây.

Các bước thực hiện thực tế

-

Kiểm tra thông tin hiện tại của máy chủ bằng công cụ SLLLab

-

Thực hiện một bản sao lưu trước khi thay đổi, trong trường hợp này bạn có thể thực hiện sao lưu khóa Registry Keys sau đây:

Reg export HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL exported_SCHANNEL.reg

- Mở PowerShell với quyền Administrator, chạy lần lượt các lệnh phía trên hoặc lưu tất cả các lệnh phía trên thành file script_pfs.ps1 và chạy file *.ps1 như sau:

powershell -ExecutionPolicy ByPass -File script_pfs.ps1

-

Khởi động lại máy chủ để các thay đổi được áp dụng;

-

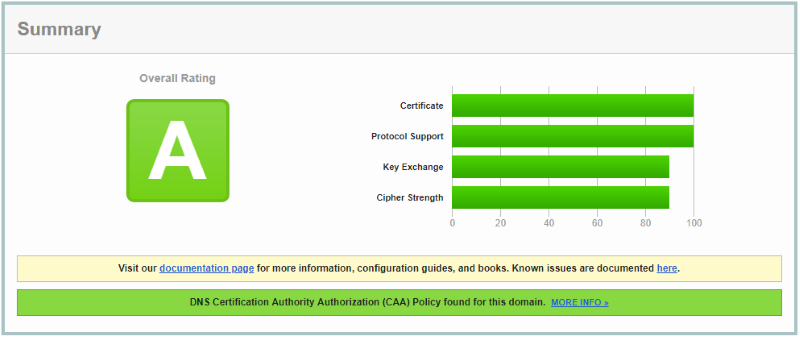

Xác minh rằng máy chủ của mình cung cấp các kết nối SSL an toàn hơn nhiều chưa bằng công cụ SLLLab. Bạn sẽ nhận được một Tóm tắt như thế này:

Danh sách trình duyệt chi tiết sẽ hiển thị ở mọi nơi Perfect Forward Secrecy (FS). Như ví dụ, hãy xem kết quả kiểm tra chứng chỉ TLS 1.2 của Windows 2016 với HTTP2 được bật:

Đây là các Bộ mật mã được kích hoạt trong Windows 2016 với Script 3.x.

Lưu ý:

- Nếu bạn từng muốn tạo thống kê về các phiên bản giao thức mã hóa và mật mã mà khách hàng của bạn đang sử dụng, hãy xem Chức năng mới của IIS để giúp xác định mức sử dụng TLS yếu như thế nào để có thể ghi lại điều này vào nhật ký IIS Windows Server 2016 và Windows Server 2012 R2.

Tài liệu tham khảo